2012年03月23日

セキュリティ初歩の初歩

これだけはやっておきたい基本のセキュリティ対策。

自宅のPCでOpenSimサーバーを働かせるときももちろんそうなんですが、ゼロからOSをたちあげるVPSレンタルサーバーではなおさらセキュリティについて意識しておかないといけません。

まえにLinuxはルート権限が強力なので一般ユーザーをつくって普段はそれでログインするようにすべきだ、と言いました。

じつはこれはセキュリティの面から必要なことでもあるんです。

ちょっと自分が反社会的行為大好きなクラッカーであると想像してみてください。もしネット上の誰かのユーザー名が「root」であることがわかっていれば、あとはひたすらパスワードを総当りで試してみたらひょっとしたらログインできてしまうかもしれませんよね。

つまりルートでのログインが可能だと悪意ある第三者にシステムを乗っ取られる危険があるんです。

反対に一般ユーザーでしかログインできなければ、その可能性はずっと小さくなります。(わたしみたいにログイン名をおおっぴらに公表しなければね^^)

(「さくら」がデフォールトでルートでのログインができないようにしているのはまさにこのためです)

だからDTIでもできればこの設定をしておくほうがいいわけですね。

いっぽうDTIはそのかわり「さくら」のやっていないセキュリティ対策をしています。それはSSHを介してリモートターミナルを使う場合のポート番号を通常の「22」でなく「3843」にしていることです。

通常sshでの遠隔サーバーのコントロールは22番ポートを使用するので、クラッカーはここを狙ってきます。このポート番号がちがっていればそこへのアタックそのものを回避することができます。

じつはこのふたつは同じ書類「sshd_config」の一部を書き換えることで簡単に設定することができるんです。

両者を同時にやっておけばセキュリティ対策上かなり有効なはずです。やらない手はありませんよねっ^^

(このやり方はDTIも「さくら」も、そのほかのLinuxサーバーもすべていっしょです。)

追加のお話:Tera Termなどのターミナルエミュレータを使っている方、ターミナルの画面を同時にふたつ以上開けることをご存知ですか?

ターミナル画面を開いた状態で再度ショートカットをダブルクリック→ユーザー名、パスワードなど入力してログインすればいいんです。sshの関連書類を編集するときはあらかじめぜひこれをやっておいたほうがいいですよ。

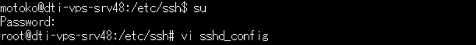

まず/etc/ssh/にいってみましょう。

lsで中身を確認すると「sshd_config」という書類があるはずです。

ルート権限に移行してviで書類を開きます。

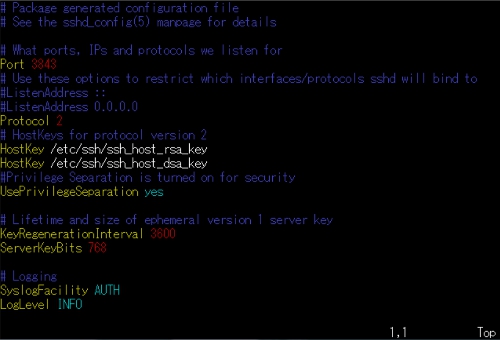

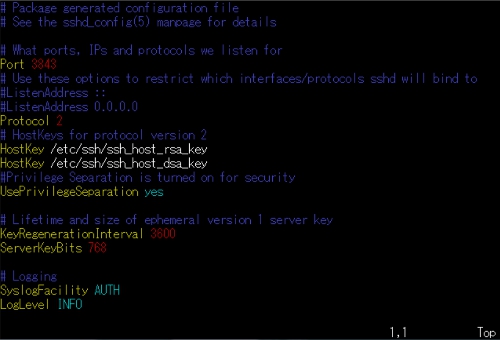

上から四行目(空行をいれて五行目)に「Port」とありそのあとにポート番号があります。この写真はDTIでの例なのですでに「3843」になっていますが、「さくら」や他のサービスだとデフォールトの「22」のはずです。 (追加の記述:「さくら」だとコメントアウトしてあって「#Port 22」になっているみたいですね。)

「x」で消して「a」で入力モードに入って四桁から五桁程度の適当な数値にしてください(自分が忘れないようメモメモ^^)

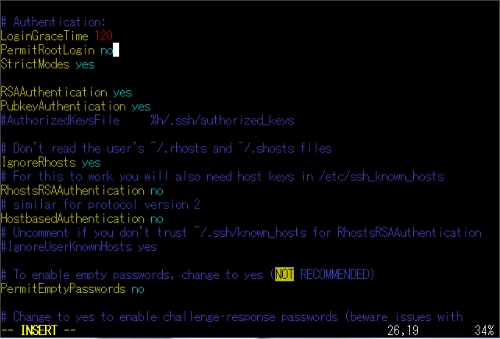

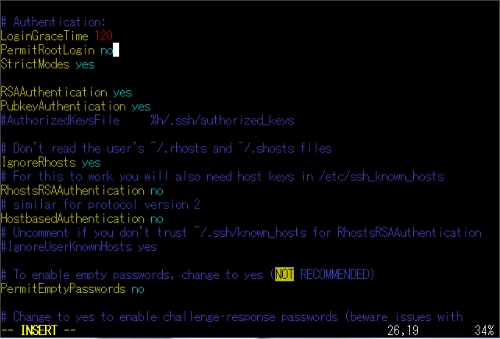

ふたたび「Esc」でコマンドモードにもどって下へスクロールしていくと、こんどは下から16行目(空行いれて20行目)に「PermitRootLongin」とあってそのあとが「yes」になっているでしょう。(「さくら」はすでに「no」やっぱりコメントアウトしてあるようです。)

ここを「no」に書き換えます。

「wq」で保存してviを終了します。ルートのままつぎに「/etc/init.d/ssh restart」といれてください。これでいま書きかえた内容がsshd(sshデーモン)に読み込まれます。

(/etc/init.d/ssh restartといれてもそんなファイルはない!と言われてしまうときは/etc/rc.d/init.d/sshd restartといれてみてください。

これで設定は完了です。簡単でしょ?^^

ここで画面をふたつひらいていたら一方だけ「exit」で閉じて再度ログインを試してみてください。もうひとつの画面はそのままにしておきましょう。まんいち何かをミスしてログインできなくなってしまった場合の「保険」、というわけです。

つぎからはターミナルを立ち上げるときポート番号「22」のところにいま変更した数値を入れるのを忘れないようにしてください。^^

(この番号もパスワードと同様定期的に変更するともっと安心です)

自宅のPCでOpenSimサーバーを働かせるときももちろんそうなんですが、ゼロからOSをたちあげるVPSレンタルサーバーではなおさらセキュリティについて意識しておかないといけません。

まえにLinuxはルート権限が強力なので一般ユーザーをつくって普段はそれでログインするようにすべきだ、と言いました。

じつはこれはセキュリティの面から必要なことでもあるんです。

ちょっと自分が反社会的行為大好きなクラッカーであると想像してみてください。もしネット上の誰かのユーザー名が「root」であることがわかっていれば、あとはひたすらパスワードを総当りで試してみたらひょっとしたらログインできてしまうかもしれませんよね。

つまりルートでのログインが可能だと悪意ある第三者にシステムを乗っ取られる危険があるんです。

反対に一般ユーザーでしかログインできなければ、その可能性はずっと小さくなります。(わたしみたいにログイン名をおおっぴらに公表しなければね^^)

(「さくら」がデフォールトでルートでのログインができないようにしているのはまさにこのためです)

だからDTIでもできればこの設定をしておくほうがいいわけですね。

いっぽうDTIはそのかわり「さくら」のやっていないセキュリティ対策をしています。それはSSHを介してリモートターミナルを使う場合のポート番号を通常の「22」でなく「3843」にしていることです。

通常sshでの遠隔サーバーのコントロールは22番ポートを使用するので、クラッカーはここを狙ってきます。このポート番号がちがっていればそこへのアタックそのものを回避することができます。

じつはこのふたつは同じ書類「sshd_config」の一部を書き換えることで簡単に設定することができるんです。

両者を同時にやっておけばセキュリティ対策上かなり有効なはずです。やらない手はありませんよねっ^^

(このやり方はDTIも「さくら」も、そのほかのLinuxサーバーもすべていっしょです。)

追加のお話:Tera Termなどのターミナルエミュレータを使っている方、ターミナルの画面を同時にふたつ以上開けることをご存知ですか?

ターミナル画面を開いた状態で再度ショートカットをダブルクリック→ユーザー名、パスワードなど入力してログインすればいいんです。sshの関連書類を編集するときはあらかじめぜひこれをやっておいたほうがいいですよ。

まず/etc/ssh/にいってみましょう。

lsで中身を確認すると「sshd_config」という書類があるはずです。

ルート権限に移行してviで書類を開きます。

上から四行目(空行をいれて五行目)に「Port」とありそのあとにポート番号があります。この写真はDTIでの例なのですでに「3843」になっていますが、「さくら」や他のサービスだとデフォールトの「22」のはずです。 (追加の記述:「さくら」だとコメントアウトしてあって「#Port 22」になっているみたいですね。)

「x」で消して「a」で入力モードに入って四桁から五桁程度の適当な数値にしてください(自分が忘れないようメモメモ^^)

ふたたび「Esc」でコマンドモードにもどって下へスクロールしていくと、こんどは下から16行目(空行いれて20行目)に「PermitRootLongin」とあってそのあとが「yes」になっているでしょう。(

ここを「no」に書き換えます。

「wq」で保存してviを終了します。ルートのままつぎに「/etc/init.d/ssh restart」といれてください。これでいま書きかえた内容がsshd(sshデーモン)に読み込まれます。

(/etc/init.d/ssh restartといれてもそんなファイルはない!と言われてしまうときは/etc/rc.d/init.d/sshd restartといれてみてください。

これで設定は完了です。簡単でしょ?^^

ここで画面をふたつひらいていたら一方だけ「exit」で閉じて再度ログインを試してみてください。もうひとつの画面はそのままにしておきましょう。まんいち何かをミスしてログインできなくなってしまった場合の「保険」、というわけです。

つぎからはターミナルを立ち上げるときポート番号「22」のところにいま変更した数値を入れるのを忘れないようにしてください。^^

(この番号もパスワードと同様定期的に変更するともっと安心です)

KAGOYAクラウドVPSその2

KAGOYAクラウドVPS

セキュリティ中級編!

CentOSをOSにしてOpenSimをインストールする

ファイル転送ソフト

バックグラウンド・トゥ・ザ・フューチャー!

KAGOYAクラウドVPS

セキュリティ中級編!

CentOSをOSにしてOpenSimをインストールする

ファイル転送ソフト

バックグラウンド・トゥ・ザ・フューチャー!

Posted by もとちゃ at 10:20│Comments(0)

│レンタルサーバー